Descubre todo lo que necesitas saber sobre la configuración, administración y monitorización del WiFi Nagios.

Herramientas de gestión

Configuración. Administración y monitorización del sistema

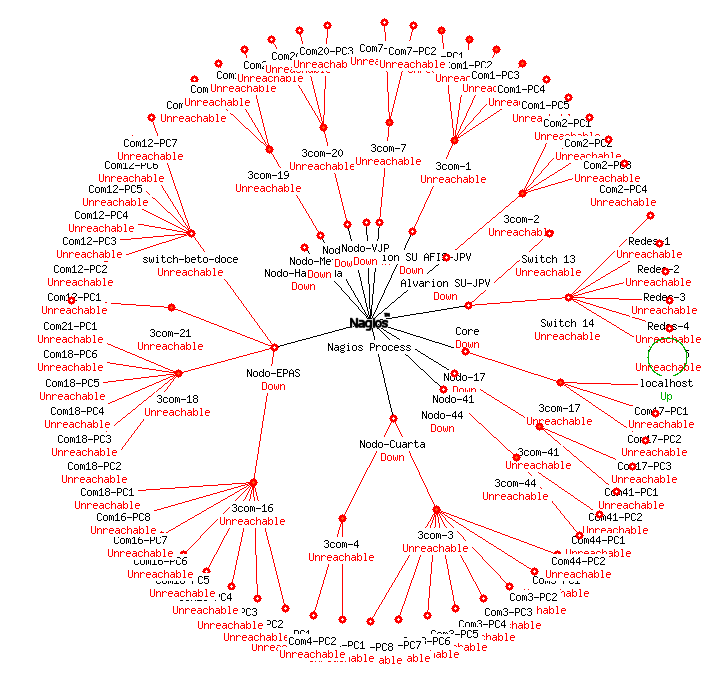

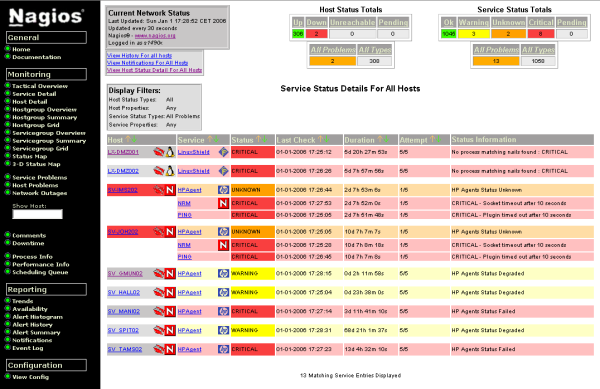

Nagios es el estándar en soluciones de monitorización de sistemas T.I. basadas en fuentes de código abierto. Nagios permite monitorizar la totalidad de la infraestructura T.I. para asegurar que sistemas, aplicaciones, servicios y procesos de negocio. Funcionan correctamente y los miembros del equipo técnico serán informados rápida y adecuadamente como paso previo al proceso de solución y configuración WiFi Nagios.

Ventajas. Monitorización comprensiva. Ofrece una imagen fiel del estado de todos los componentes críticos de su sistema. Incluyendo aplicaciones, servicios, sistemas operativos, protocolos de red, métricas de sistemas e infraestructura de red.

Visibilidad total. Nagios se consolida en su sistema como la solución que le ofrece una visión completa y real del estado de sus activos T.I. y sus objetos de negocio. Por lo que, conlleva a una fluidez en notificación de incidencias: las alertas son enviadas al personal de soporte vía email, SMS, etc. Las capacidades de escalado de notificaciones aseguran que las alertas siempre serán conocidas por las personas adecuadas.

Acciones pro-activas. Ante ciertos sucesos, los manejadores de eventos permiten llevar a cabo acciones como reinicio de aplicaciones en servidores, aplicación de configuraciones en dispositivos, etc.

Informes. Asegura que los niveles de SLA establecidos se alcancen, aportando visión histórica de incidencias, notificaciones y respuesta a alertas para su análisis posterior.

Arquitectura extensible. Nagios es fácilmente integrable con aplicaciones de terceros como sistemas de inventario o ticketing. Los miles de desarrollos aportados libremente por la comunidad de soporte aseguran niveles de integración inigualables.

¿Por qué una configuración WiFi Nagios?

Porque es un producto basado en código abierto. Si su organización pertenece al ámbito privado obtendrá independencia tecnológica. Esto es, evitará la dependencia a un producto y su canal de distribución, soporte y mantenimiento. Si su organización pertenece a la administración pública alineará sus políticas con las recomendaciones de la Unión Europea sobre el uso de software basado en fuentes abiertas.

Porque, con más de un 50% de soporte, Nagios es la herramienta preferida para gestión de estructuras TI, muy por delante de otras herramientas como Bacula, OpenNMS o Zenoss.

Nagios cuenta con una extensa, sólida y organizada comunidad de soporte. Ofrece de modo gratuito addons y plugins para extender sus funcionalidades a través de Nagios Exchange, información de fondo. Además de ayuda a través de Nagios Community e información técnica a través de Nagios Wiki.

Tecnologías de Monitorización:

- Chequeos Activos

- Chequeos Pasivos

- Monitorización Distribuida

- Monitorización Remota

- Plugins de monitorización

- Sistema escalable

Resolución de Problemas

- Detección de fallos

- Alertas y Notificaciones

- Reinicio automático de servicios

- Reinicio automático de aplicaciones

- Programación de periodos de inactividad.

Monitorización de Protocolos

HTTP, DNS, FTP, SNMP, SMTP, SSH, LDAP, IMAP, POP3, ICMP, DHCP e IPMI

Monitorización red wireless:

Será llevada a cabo mediante la controladora WHG315P de 4ipnet, que a su vez estará monitorizada con la controladora NAGIOS. Todo mediante protocolo SNMP vía túnel cifrado SSL, para atender a medidas preventivas y correctivas por los técnicos de redes y sistemas.

Se monitorizará lo relativo a la capa II, capa III, capa VII en infraestructura de redes:

- Consumo de trafico

- Qos

- Gestión de paquetes (DPI)

- VLANS

- Operatividad de puntos de acceso

- Estadísticas usuario

Los puntos inalámbricos Alvarion Wbsn 2400 se monitorizará con la controladora y configuración WiFi Nagios de forma individual mediante protocolo SNMP, para conseguir así un estudio más detallado de:

- Uso de canales RF

- Análisis de ruidos

- Trafico demandado por punto de acceso

- Numero de usuarios conectados por punto de acceso

- Consumo de cpu/menoría

- Monitorización de tráfico por punto de acceso, con sistema de alarmas

- Operatividad

- Previsión ataques DoS

Monitorización de red:

Se centralizará la monitorización de red dentro del subgrupo red, donde se evaluara el correcto funcionamiento de Balanceador de líneas ADSL, Hotspot, distintos Swicth instalados. Del mismo modo, como hemos descrito anteriormente, utilizaremos protocolo SNMP para el estudio de logs, para ello analizaremos:

- Operatividad

- Trafico demandado

- Previsión ataques DoS

- Paquetes (DPI)

Gestión y control de la seguridad

Estará integrada en la controladora de puntos de acceso, que a su vez realiza la función de Hotspot, desde este dispositivo se realizaran las acciones de:

- Punto de acceso y gestión de usuarios

- Políticas de acceso

- Contabilidad flexible y de facturación

- Administración de Vlans de pago y gratuitas

- Control y gestión de consumos

- Flexibilidad para escalar macro redes

Perfiles de usuario: Acceso y Servicio

Gracias al controlador Hotspot WHG315P de puntos de acceso, incorpora de una manera conveniente y económica, la implementación de servicios distribuidos de punto de acceso. Mientras que la mayoría de los operadores prefieren utilizar servidores RADIUS externos como base de datos de autenticación. El WHG315P implementa una arquitectura que puede desempeñar el papel de un centro de RADIUS-NAS.

Para un despliegue rápido, el WHG315P admite dos métodos de autenticación: UAM y 802.1X. Es capaz de soportar páginas web personalizadas de UAM subidas a nivel local, así como las páginas web externas de UAM que residen en servidores Web externos. Además, el concepto de zonas de servicio de WHG315P permite a un controlador para manejar múltiples puntos de acceso en franquicia al mismo tiempo.

En resumen, el WHG315P es rico en funciones y compatible con múltiples modelos de negocio de Servicios de Acceso a Internet ya sea para la gestión de clientes inalámbricos o con cable. Puede ser configurado para adaptarse a las corporaciones privadas, agencias gubernamentales, centros académicos, las unidades multi-tenant (MTU),operaciones WISP hotspot. La serie de productos WHG de 4ipnet, tienen como objetivo ofrecer la mejor relación

Características y beneficios

- Simplifica la implementación y conexión fiable a Internet

- Potente capacidad de seguridad de red para aplicaciones de empresa

- Proteccion contra ataques maliciosos DoS

- Control de acceso y gestión integral del usuario

- Generación segura de cuentas para visitantes

- Límite individual de ancho de banda que permite el control de tráfico a los usuarios en diferentes escenarios

- Gestión centralizada de puntos de acceso (AP) y compatibilidad con IEEE 802.3af PoE

- Centralizado con control remoto y descubrimiento AP automático a través de la interfaz web de administración, incluyendo la configuración del AP, estadote conexión, activación/desactivación y restablecer y/o actualizar el firmware.

Gestión de usuario y control de acceso

Soporta 4000 cuentas locales y 4000 cuentas on-demand facilita cuentas bajo demanda para visitantes o acceso gratuito, Soporta Local user account roaming.

Métodos de autenticación soportados: Cuentas locales y bajo demanda, POP3, LDAP, RADIUS, Windows Domain, y autenticación SIP.

Único login para dominio Windows

- Permite binding de dirección MAC para autenticación local de usuarios

- Soporta lista de control de acceso por MAC

Soporta cuentas de invitado auto-expirables

Usuarios pueden ser divididos en grupos de usuarios, cada grupo de usuario tiene sus propias propiedades de red, incluyendo ancho de banda, QoS, zonas de servicio accessible y otros privilegios

- Calidad de servicio QoS and WMM traffic tipp: Voz, Video, Best Effort and Background

- Cada grupo puede tener diferentes políticas de red en diferentes zonas de servicio

- Limite de sesiones concurrentes por usuario (TCP/UDP)

- Lista negra de usuario configurable Exportar/Importar lista de usuarios locales en un archive de texto

Contabilidad y facturación fácil y flexible

Perfiles configurables de facturación permiten a los operadores personalizar los planes de facturación para los usuarios bajo demanda.

Soporte:

- De pago con tarjeta de crédito a través de Authorize.net, PayPal, SecurePay y WorldPay.

- Para servicios basados en localización Hotspot y páginas Web personalizables UAM

El concepto lógico de la Zona de Servicio permite al controlador segmentar los clientes por zonas y proporcionar portales y políticas de red diferentes.

Cuando se combina con un switch VLAN y dispositivos de DSLAM. Entonces, el controlador puede utilizar su función de mapeo de puerto para indicarle la ubicación de cada cliente y por lo tanto, ofrecer servicios diferenciados. Así como, un huésped del hotel no tiene que escribir la contraseña cada vez que quiera tener acceso a Internet en la habitación.

Con la creación de varias zonas de servicio y la utilización de las páginas personalizadas o páginas de sitios externos. Por lo que, un único controlador puede servir de punto de acceso múltiples franquicias de forma transparente para los clientes.

Un huésped del puede obtener una cuenta de acceso a Internet en el check-in, o inscribirse en el servicio de acceso a Internet desde cualquier punto y en cualquier momento sin la ayuda de los empleados. Con la integración PMS, el cliente recibirá individualmente el cargo de su factura.

Generación de informes:

El sistema Nagios es capaz de elaborar de forma manual o automática informes globales o centralizados de la infraestructura de red. Del mismo modo, permite elaboración de informes con puntos críticos evaluados y detectados en la red en distintos periodos: horas, días, semanas, meses, etc.

En resumen, se monitorizaran todo el equipamiento hardware que quede instalado, unificando la gestión y la seguridad en un único mecanismo.

Sistema de notificaciones: vía Email (esta será la utilizada), SMS, llamada telefónica y notificaciones personalizadas.

Seguridad de la red inalámbrica:

Se quiere implementar un sistema de autenticación de usuarios mediante HotSpot , el cual tiene varios empleados, y ofrecerá un servicio de Wifi a sus clientes cuando vienen a visitar sus instalaciones tarificando a los mismos.

Para dotar de un mecanismo de control de acceso, se diferenciarán los 2 tipos de grupos de usuario, por un lado están los «empleados» y por otro los «visitantes». Cada uno de ellos tendrán unos privilegios. Por ejemplo, los «empleados» han de disponer de un ancho de banda superior y sin restricciones horarias, así como tener acceso a su red interna. Mientras que los visitantes solo han de poder acceder a Internet con una restricción de ancho de banda y horaria, así como tener el acceso denegado a la red interna de la empresa.

Los empleados se conectarán de forma cableada o bien a través de los puntos de acceso, conectándose a un SSID concreto solo de empleados, en este caso. Los invitados se conectarán a un SSID que definiremos según el evento.

Una vez tenemos claro lo que necesitamos, entonces podemos realizar la configuración WiFi Nagios del equipo. Para ello, tendremos 2 posibilidades, hacer un diseño pensado para la gestión a nivel de TAG. Por el contrario, realizaremos una configuración WiFi Nagios para la gestión a nivel de puertos, donde veremos las diferencias que implican uno y otro escenario.

Puedes conocer más sobre el Estado de la Ciberseguridad en España: los ataques, prevención y organismos que más influyen.

1.2.1- Basado en puertos (Port-Based)

Si se utiliza la configuración WiFi Nagios basada en puertos implica que cada puerto LAN del Hotspot gestiona una única zona de servicio. Pudiendo definir de forma independiente una zona o la misma zona (en caso de solo utilizar una) a todos los puertos LAN del HotSpot o una zona a cada puerto, según nos interese. Pero es necesario tener físicamente separadas las redes de cada zona de servicio. Por ejemplo, no podríamos compartir el cableado y poner dos puntos de acceso. Uno para «Empleados» y otro para «Visitantes» ya que físicamente irán conectados al mismo puerto del Hotspot por lo tanto se les aplicará la misma zona de servicio.

1.2.2- Basado en tags (Tag-based)

En la configuración basada en tags, el escenario cambia, ya que todos los puertos LAN del HotSpot gestionan todas las zonas de servicio, pero a nivel de TAG VLAN. En función del tag VLAN que recibe lo aplica a una zona de servicio o a otra, en caso de no existir ese tag VLAN definido en el HotSpot el paquete se descarta. Por lo que, implica que podemos compartir el mismo cableado para todas las zonas de servicio, pero con el requisito de que es necesario utilizar puntos de acceso con marcado VLAN.

Los switches intermedios entre el HotSpot y los puntos de acceso sean gestionables (gestionen VLANS) sino no funciona el escenario. En este modo de trabajo, si utilizamos puntos de acceso que permitan múltiple SSID con marcado VLAN, podemos utilizar un mismo punto de acceso para emitir 2 SSID’s diferentes. Cada uno de ellos irá asociado a una zona de servicio del hotspot distinta. De manera que tanto «empleados» como «invitados» puedan acceder a la red a través de su zona de servicio.

Seguridad Nivel TAG

El sistema de seguridad será a nivel TAG, ya que se cuenta con electrónica de red que permite la marcación de VLAN, Swiches gestionables, puntos de acceso con múltiples SSID, siendo este un sistema escalable y centralizado.

Además, puedes conocer mucha más información en nuestro blog sobre todo el sector de las telecomunicaciones, por ejemplo, todo sobre la migración con la herramienta Webdeploy 2.0.